- 2019-08-15

- 来源:互联数据

“云安全”其实一直在我们身边。从前,我们用存折来存钱,只有银行能查阅我的信息。但对大多数人来说是个人隐私。因此我们尽力避免让他人看到。后来,我们有了银行APP,登入密码和个人信息不用直接去银行了,全存在手机里。个人数据信息会保存在云中,我认为可以避免安全漏洞和所有不必要的访问。尽管如此,我还是设定密码防止其他人访问我的数据,而其他人信息也一起出现在云端。”

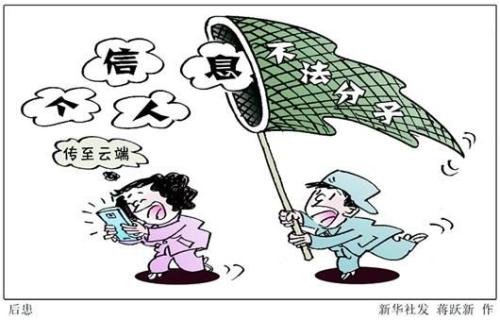

随着企业 搭建云计算平台优势,不断强化,在不知不觉中创建数据,近年,我们常会接收到房地产、在线教育、金融投资等推广电话,在谷歌搜索引擎搜索一些词语之后,经常看到一些与这些词语相关的广告。Gmail邮箱会收到电子邮件的种类展示促销广告。他们甚至知道我们的姓名、电话、住址等信息。这既可能是商业平台出售个人信息,也可能是“云安全”事件。

“云安全(Cloud Security)”具体是什么?

官方版本是“互联数据信息安全”,融合了并行处理、网格计算、未知病毒行为判断等新兴技术和概念,通过网状的大量客户端对网络中软件行为的异常监测,获取互联网中木马、恶意程序的最新信息,传送到Server端进行自动分析和处理,再把病毒和木马的解决方案分发到每一个客户端。

而由于各种其他原因,人们对于采用云计算技术表示担忧。近半年全球有记录的10w件云安全事件。显示,近年针对云目标的网络攻击尝试增加了65%,4层来自尼日利亚。中国高居第二,26%的网络攻击来自中国的IP地址。云安全发起者,用蛮力技术(破解密码)和复杂的钓鱼方法,引诱暴露别人的身份验证凭证,来入侵云应用程序。还会通过内部钓鱼信息横向传播,感染其他用户,获取机密信息,并欺骗性地转移资金,从而增加他们在组织中的立足点。

云计算技术的内容很多:包括分布式计算技术、虚拟化技术、网络技术、服务器技术、数据中心技术、云计算平台技术、存储技术等。从广义上说,云计算技术几乎包括了当前信息技术中的绝大部分。

站长如何保证云信息安全

1、用户登录密码优先:在不同应用场景中,用不同安全级别的用户登录认证方式,来对用户的真实身份进行有效判定,对用户的个人信息、网上财产进行有效的防护。

2、用户行为监测:任何人都要对自己的行为负责,云安全与传统网络安全的最大差异也应当是可以对用户应用行为进行分析及监督管理。注意登录的地点,有时我们从别人设备上登录的次数,要比从自己设备上多得多。当然,有时我们也会忘记他人的设备可能会保存下我们的信息,保存在浏览器中。

3、防攻击:防攻击功能也不仅是对云安全厂商攻击清洗能力的分析,还需要对厂商攻击溯源能力进行了解。安全隔离:在云上的海量用户信息与数据还需要通过有效的安全隔离手段进行保障。对云计算系统在不同应用时可以提供的安全隔离能力进行了解。

4、防病毒(防泄漏):因此云安全厂商所提供的防病毒、堵漏洞的及时响应能力,也会成为我们需要了解的方向。如何防护用户信息泄漏已经提升到了法律的高度,因此云安全厂商的信息防泄漏能力也成为了我们关注的重点功能。

5、监测统计 :云安全厂商对系统中海量用户的监测统计能力,确保云计算系统中不冤枉一个好用户,也不漏掉一个恶意使用者,才能真正保障云安全的存在。

6、管理控制 :有鉴于监测统计和管理控制的评估也许会需要云安全厂商提供更多的管理控制权限才可以进行实施。因此我们会在与参与横向对比的厂商进行更进一步沟通后,再考虑如何对云安全的管理控制功能同样进行评估。

7、对比厂商:在对云计算厂商选择中,也会优先对目前主流的公有云厂商的云安全功能进行对比分析。如果条件允许的情况下,也可以酌情加入一些私有云厂商的安全功能进行分析。

8、不要犹豫,立刻备份:当涉及到云中数据保护时,人们被告知在物理硬盘上进行数据备份时,这听起来可能有些奇怪,但这确实是需要你去做的事。这就是为什么需要一遍一遍反复思考;你应该直接在你的外部硬盘上备份数据,并随身携带。

9、完成即删除:虽然我们有无限的数据存储选择,但我们还要去做删除工作。因为数据会变成潜在的危险,若信息时间太长,失去价值,那么就删除它。

未来,杀毒软件将无法有效地处理日益增多的恶意程序。来自互联网的主要威胁正在由电脑病毒转向恶意程序及木马,在这样的情况下,采用的特征库判别法显然已经过时。整个互联网就是一个巨大的“杀毒软件”,通俗的说,云安全的意思是指通过在用户的计算机上安装病毒检测的探头,当发现可疑的文件自动上报给杀毒软件,分析如果是病毒的话,再将特征库以升级的形式推给杀毒软件.基于这种结构,装软件的人越多,整个网路就越安全.这种方式有点像BT下载,下载的人越多速度越快。

“随着企业持续将关键业务功能转移到云上,网络犯罪分子正在利用遗留协议,这些协议让个人在使用云应用程序时容易受到攻击。”“这些攻击主要针对特定的个人,而不是基础设施,并且在复杂性

- 上一篇:租用香港服务器怎样高效管理服务器?

- 下一篇:了解ddos攻击是什么?3种防御方式