- 2022-06-29

- 阅读()

- 来源:互联数据

近期,关于DDoS攻击的话题再次引发用户关注。尤其是新型NTP反射放大攻击,其在黑产中快速传播,进而全网泛滥。在诸多的DDoS攻击事件中,放大攻击的流行度占了百分之五十左右,攻击难度系数只是占中间部分,但它的影响力较大。这意味着它的防护和缓解比较复杂。那么就有人想要知道什么是NTP放大攻击?

那么问题来了,什么是反射放大攻击?NTP的防御措施是怎么样的呢?接下来小编我就分享下NTP放大攻击的操作过程以及防御措施。

一、NTP放大攻击的前世今生

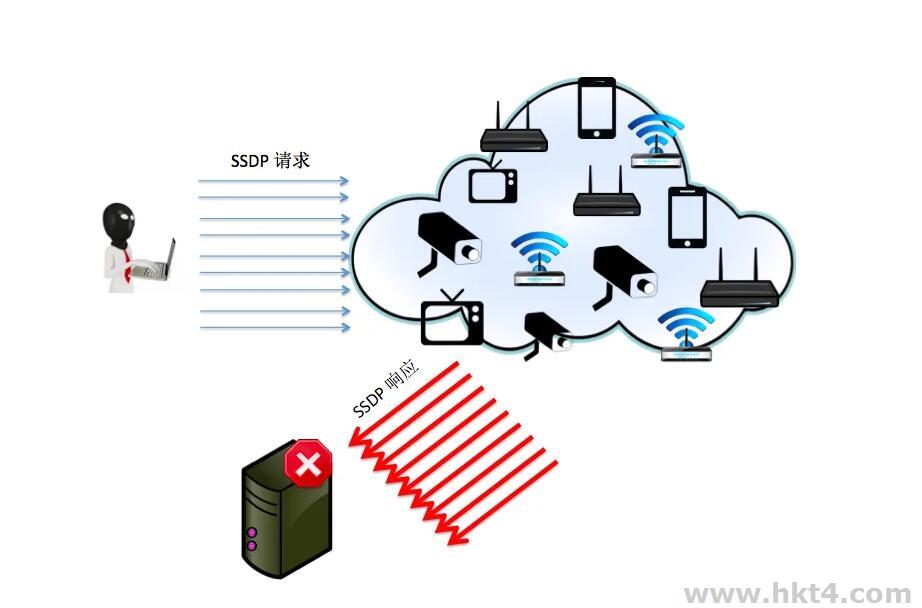

在说明这种新型攻击手法之前,需要先科普一下反射放大攻击。所谓的反射放大攻击是非常常见的DDoS攻击手法,其基本原理非常简单:攻击者通过控制僵尸网络伪造靶机IP向特定的公网服务器发送请求,公网服务器收到请求后会向靶机发送更大的应答报文,从而实现攻击流量放大。

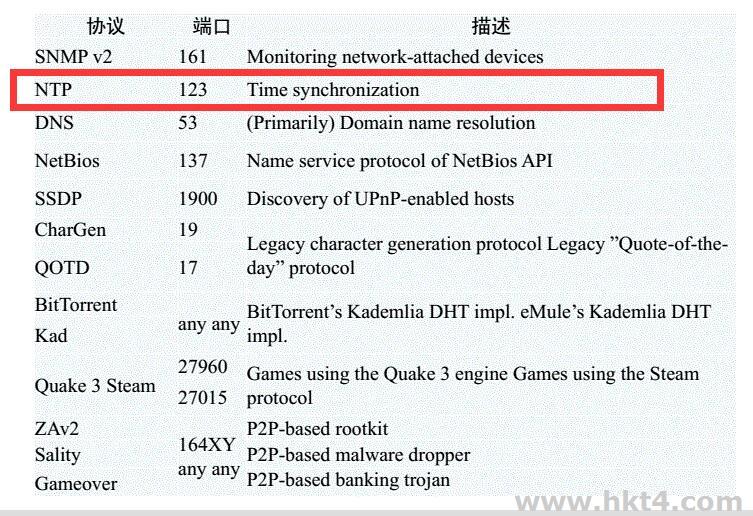

这里的公网服务器是指对外开放某些可被利用作反射放大的协议端口的服务器,比较常见的协议有DNS、NTP、SNMP、Memcached等,这些协议一般基于UDP,并且协议本身存在缺陷,没有校验来源IP的真实性,且存在应答报文远大于请求报文等特点。这种反射放大手法简单、有效,一直深受黑客喜爱,所以很长一段时间内UDP反射就是反射放大攻击的别称。

那有没有利用NTP协议做反射攻击的?

答案是有的。早在2018年就出现利用公网服务器开放的NTP端口进行反射攻击的手法,相比UDP反射放大攻击,此类利用NTP协议栈的反射攻击实际并无太明显的流量放大效果,因为请求的来源IP是伪造的,无法与TCP服务器完成TCP三次握手建立连接,所以无法得到应用层的应答报文。但是这种攻击利用了NTP的协议栈特性,使靶机看到攻击流量具备协议栈行为,而且成份复杂(synack、ack、rst等混合流量),导致反向挑战、协议栈行为校验等传统的NTP防护算法无法防护,大大增加了防护难度,所以这种NTP反射诞生后很快成为DDoS攻击的主流攻击手法。

二、NTP放大攻击的防御措施有哪些?

1、找到更容易触发中间盒拦截的非法域名

找到欺骗中间盒,让其误判已经建立TCP连接的方法后,就需要找到更容易让中间盒下发拦截的域名。实际上中间盒对特定域名的拦截本质上就是互联网审查,所谓的互联网审查是由于政治、宗教、道德、经济等原因,世界很多国家都会对互联网流量进行不同程度的审查而且对不符合当地法律法规的域名进行屏蔽和请求拦截。

尽管审查的范围因国家地区而异,所以很难找到一个被所有审计中间盒拦截的域名,Kevin Bock等人在Quack 工具发布的公共数据进行测试分析,找到从大多数中间盒中引发响应的 5 个域,这些域巧合地跨越了五个不同的区域:色情相关域名、 赌博相关域名、社交媒体相关域名、文件共享相关域名、性健康/教育相关域名。

2、找到放大系数尽可能大的中间盒

为了让靶机受到更大的攻击流量,就需要找到放大效果更好的中间盒作为反射放大器,而放大系数就是主要的衡量标准。

放大系数可以理解为流量的放大倍数,计算方法非常简单,就是response总长度/query总长度。传统的UDP反射攻击的放大系数与具体的协议实现相关,所以放大系数是一个相对固定的值:除了Memcached反射攻击以外,其他UDP反射放大系数不超过600,而且以200以内为主。

3、对NTP服务器进行合理的管理和配置,将全部的NTP服务软件升级到最新的版本;

4、在配置文件中添加noquery参数来限制客户端的monlist等信息查询请求;

5、通过防火墙对UDP试用的123端口进行限制,只允许NTP服务于固定IP进行通信;

6、运用足够大的带宽,硬抗NTP服务产生的放大型流量攻击。

7、使用DDoS防御产品,将入口异常访问请求进行过滤清洗,然后将正常的访问请求分发给服务器进行业务处理。

如果企业的中间盒(特别是合规系统)如果存在TCP会话识别的漏洞,且合规的阻断页面过大,那么就很有可能会被外部攻击者当做“优质的”反射放大器,从而不可避免地频繁遭受扫段式DDoS攻击,极大的浪费了系统性能、出口带宽等宝贵资源,而且面临被靶机投诉甚至报复的风险。

为此优化合规系统等中间盒的机制,避免被利用将成为重要的安全话题,为此我们建议:中间盒可以新增TCP报文的合法性检查和丢弃,例如syn置位但又携带载荷的属于明显非法报文,可以将其丢弃。或者中间盒需要完善TCP会话识别能力,避免直接从TCP单包里直接提取域名直接下发拦截。在条件具备的情况下,尽量基于出入流量的双向会话检查,这样可以彻底规避风险。